NIST CyberSecurity Framework

Задача фреймворка

Основной задачей фреймворка является организация деятельности по улучшению как ИБ предприятия в целом, так и анализа рисков ИБ.Фреймворк является универсальным, составлен с прицелом на достижение желаемого результата и не содержит в себе конкретного описания того, каким образом такой результат должен быть достигнут.

В виду того, что он носит рекомендательный характер и написан простым языком, он может быть применен самыми различными организациями с самым различным бюджетом, самым различным риск-аппетитом и т.д.

Подробнее о фреймворке можно узнать на nist.gov

Фреймворк состоит 3-х основных частей:

- Core (Основная часть)

- Implementations Tiers (Уровни реализации)

- Profiles (Профили)

Далее о каждой части будет написано подробнее.

Фреймворк и оценка рисков ИБ

Вместо множества слов, о том, как реализация фреймворка позволяет проводить качественную оценку рисков ИБ, лучше посмотреть на нижеследующее изображение:

На нём схематично изображена логика работы фреймворка, которая заключается в задействовании различных "уровней" предприятия.

Если двигаться сверху вниз, слева на право получается следующее:

Высшее руководство сосредоточено на делах бизнеса. Оно утверждает цели и задачи бизнеса, озвучивает уровень допустимого риска по различным направлениям и выделяет финансирование на достижение поставленных целей/задач с учётом обозначенного уровня риска. Всю эту информацию оно спускает на уровень менеджмента.

Менеджмент (в нашем примере ответственный за ИБ) сосредоточен на управлении инфраструктурным риском, он определяет уровни реализации фреймфорка, подготавливает профили его применения, распределяет бюджет. Подготовленная информация передается на уровень исполнения.

Исполнители на местах отвечают за непосредственную реализацию определенного руководством профиля. В то же время, передают менеджменту сведения о ходе выполнения мероприятий, изменения в аппаратном и программном обеспечении, сведения об уязвимостях, угрозах и т.д.

Менеджмент использует полученную от исполнителей информацию в процессах управления рисками и при необходимости корректирует текущий/целевой профиль организации. Сведения о новых возможных рисках передает высшему руководству для дальнейшего запуска процесса с начальной точки.

Компоненты фреймворка

Core

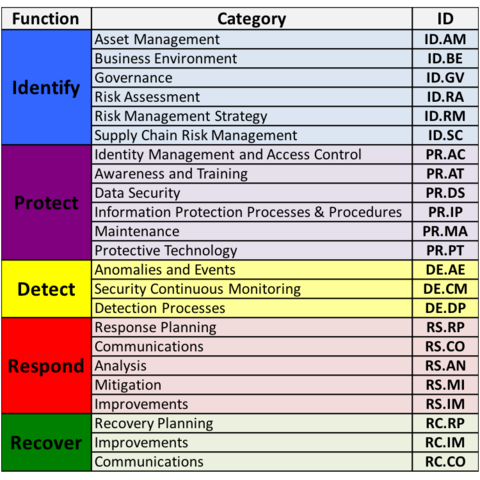

Основу фреймфорка составляют 5 функций, реализация которых, по мнению создателей фреймворка, в той или иной мере обеспечит желаемый уровень информационной безопасности:

- Определение/идентификация

- Защита

- Мониторинг

- Реагирование

- Восстановление

В свою очередь, каждая функция содержит в себе категории которые конкретизируют области внутри каждой из функций. Всего таких категорий 23.

Категории подобраны так, чтобы охватить наибольшую часть функции, не являясь при этом перегруженными.

Далее, категории подразделяются на субкатегории - наименьшуя сущность используемую в архитектуре фреймворка. Всего описано 108 субкатегорий.

Каждая субкатегория представляет собой утверждение того как в конечном итоге должна выглядить та или иная составляющая информационной безопасности, помогая таким образом выстраивать общую картину безопасности.

Отдельно стоит отметить тот факт, что для каждой субкатегории указаны ссылки на различные рекомендации о способах конкретной реализации.

В качестве примера, выписка из NIST Framework Core:

| Fucntion | Category | Subcategory | Information references |

|---|---|---|---|

| IDENTIFY (ID) | Asset managment (ID.AM) | Physical devices and systems within the organiztion are inventoried | CIS CSC 1; COBIT 5 BAI09.01; ISA 62443-2-1:2009 4.2.3.4; ISO/IEC 27001:2013 A 8.1.1; NIST SP 800-53 Rev.4 CM-8 |

Из примера видно, что субкатегория представляет из себя утверждение: "Аппаратные и программные средства в организации инвентаризируются" - которое является конечной целью.

Это даёт пространство для дальнейших действий: Если инвентаризация проводится - отлично. Нет? Извольте организовать и реализовывать этот процесс. Возникают вопросы? Обращайтесь к документации которая указана в ссылках.

В случае же если в процессе работы над реализацией фреймворка выясняется, что выполнение указанной субкатегории вообще не требуется - пожалуйста, просто не включайте её в итоговый профиль.

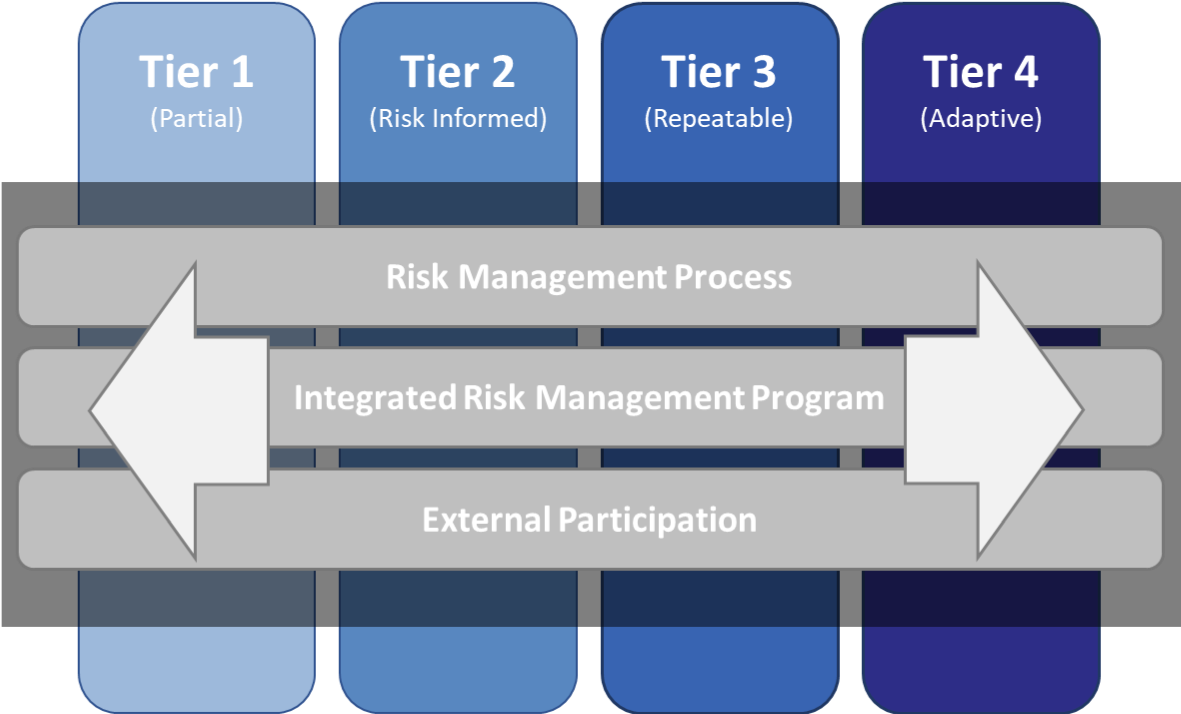

Implementations tiers

Уровни реализации представляют из себя степень соответствия оценки рисков ИБ в организации оценке риска из фреймворка.

Всего описано 4 уровня реализации, в порядке увеличения соответствия: Partial, Risk Informed, Repetatable, Adaptive.

Организации следует самостоятельно определить желаемый уровень реализации фреймворка в соответствии с допустимым риском, наличием финансирования и т.д.

Profiles

Профиль фреймворка - соответствие целей, степени риска, количества ресурсов, требований к обеспечению ИБ, уникальный для каждой конкретной организации. Профили используются для определения возможностей улучшения ИБ путем сравнения Текущего профиля с Целевым профилем.

В процессе работы на реализацией фреймворка, организация инвентаризирует свои активы и процессы, уровень риска ИБ и выделяемый на ИБ бюджет выявляя таким образом Текущий профиль организации. Далее, пользуясь core и implementations tiers модулями определяет для себя Целевой профиль.

В итоге, при сравнении текущего и целевого профиля, сразу станет виден "фронт работ" по достижению желаемого уровня информационной безопасности.