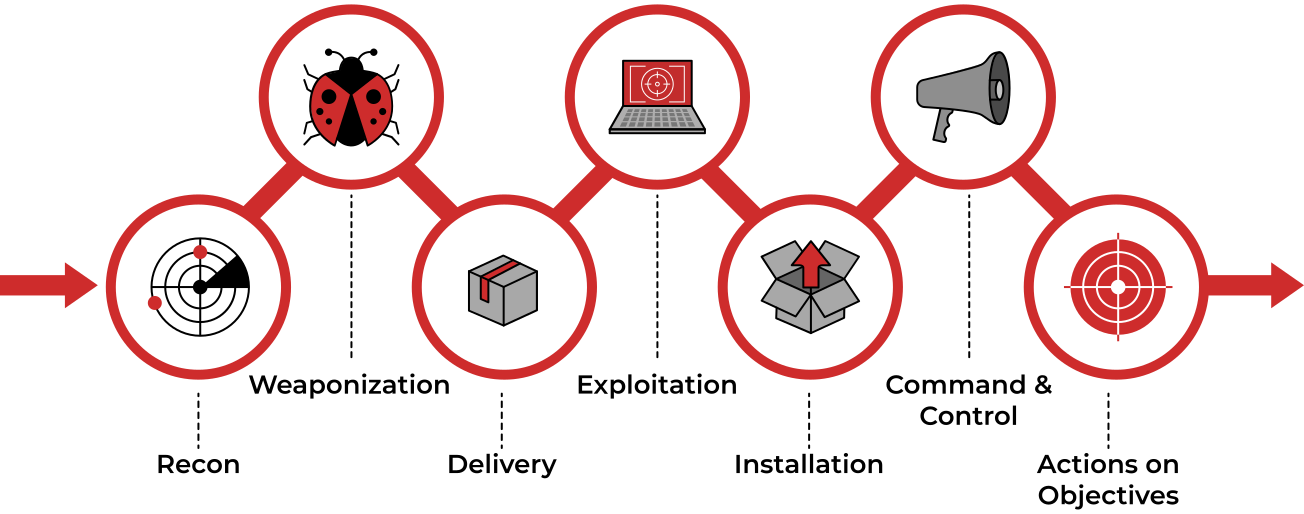

Cyber Kill Chain

Представляет из себя обобщенный план действий злоумышленника.

| Наименование | Описание |

|---|---|

| Recon/Reconnaissanse | сбор данных о жертве (инфраструктура, ОС, СЗИ и прочие сведения) |

| Weaponization | выбор инструментов воздействия и подготовка инфрастуктуры для атаки |

| Delivery | собственно доставка того, что приготовили на прошлом шаге (фишинг, флешки, компроментация веб-сервисов и т.д.) |

| Exploitation | После доставки инструментария, проводится экспуатация уязвимостей |

| Installation | Установка бэкдоров для получения постоянного доступа к системе |

| Command & Control/C2 | Установка соединения с C2 для получения дальнейших инструкций или передачи ценных даных. Широко используются http/https соединения или DNS туннелирование |

| Actions on Objectives | выполнение целевой задачи: похищение/уничтожение данных и т.д. |

Одна из основых идей которую нужно понимать из всего этого

- Для RedTeam нужно успешно реализовать все 7 шагов;

- Для BlueTeam достаточно остановить их лишь на одном.