Принципы обеспечения безопасности информации

Триада CIA и её коллеги.

Основная концепция ИБ в целом - поддержка информации в состоянии конфиденциальности (Confidentiality), целостности (Integrity) и доступности (Availability). Концепция не просто так названа триадой: утратив лишь одно из состояний, информация не может считаться защищенной. Поэтому нет особого смысла пытаться защитить только одно из указанных свойств информации.

-

Конфиденциальность - гарантирует, что доступ к информации имеется только у уполномоченного лица

-

Целостность - гарантирует, что информация не может быть изменена без необходимости, а любые неавторизованные изменения будут замечены

-

Доступность - гарантирует, что доступ к информации будет предоставлен уполномоченным лицам в любой необходимый момент времени.

В дополнение к вышеописанным "трём китам" можно отнести еще два свойства информации: Аутентичность (Аuthenticity) и Неотказуемость (Non-repudiation).

-

Аутентичность - гарантирует, что информация была передана из конкретного источника

-

Неотказуемость - гарантирует, что источник не сможет отказаться от факта передачи информации.

В 1998 г. исследователь ИБ Donn Parker предложил свою концепцию состояния безопасности информации назвав её Parkerian Hexad (не знаю как перевести Hexad - пусть будет "шестиконечник") кроме уже упонятых CIA + autenticity, в неё входят следующие свойства информации:

-

Полезность (Utility)

-

Владение (Possesion)

Описание можно почитать на wiki

"Антагонистом" CIA является DAD. В процессе вредоносного воздействия на информацию она может быть:

-

Раскрыта (Disclosure)

-

Изменена (Alteration)

-

Уничтожена (Destruction).

Модели безопасности.

Для построения системы обработки информации обеспечивающий CIA существуют различные модели безопасности, такие как:

-

Модель Белла Лапатулы (Bell-La Padula Model)

-

Модель Биба (Biba Model)

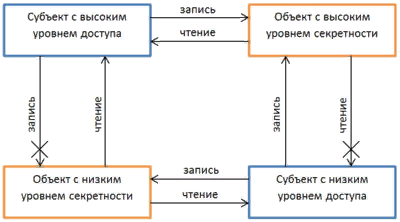

Модель Белла Лапатулы

Модель контроля и управления доступом к информации в которой каждый субъект наделяется уровнем доступа, а каждый объект меткой доступа, так, что субъект с высоким уровнем доступа не может записывать объекты с низкой меткой доступа, а субъект с низким уровнем доступа не может читать объекты с высокой меткой доступа. В двух словах определение звучит как "no write down, no read up"

Модель Белла Лапатулы направлена на контроль конфиденциальности информации.

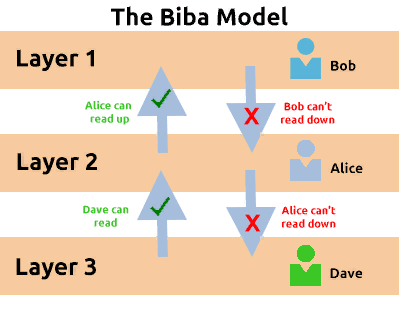

Модель Биба

Модель похожая по своей сути на The Bell Lapatula model, однака в отличии от неё, направлена на контроль целостности информации.

Эшелонированная защита

Концепция направленная на использование различных средств информационной безопасности на различных уровнях. Вспоминая Cyber Kill Chain: нарушителю нужно пройти все 7 шагов, а защищающимся нужно остановить его всего на одном.

В качестве примера можно привести организацию физической безопасности хранилища банка. Для непосредственного доступа к ценностям нужно преодолеть несколько периметров безопасности. Факт доступа обязательно будет зафиксирован в СКУД, попадет в объективы системы видеонаблюдения. Для получения доступа нужно ознакомится под подпись со множеством распорядительных документов.

ISO/IEC 19249:2017

У нас в 2021 введён аналогичный ГОСТ ISO/IEC TS 19249-2021. Информационные технологии. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Каталог принципов построения архитектуры и проектирования безопасных продуктов, систем и приложений

В нём определяются 5 принципов построения архитектуры безопасных продуктов, систем и приложений:

-

Разделение на домены

-

Использоваие многоуровневой архитектуры

-

Инкапсуляция

-

Отказоустойчивость

-

Виртуализация

Разделение на домены.

Предлагается группировать каждый набор связанных компонентов в одну сущность для более удобной работы с ними.

В качестве примера: режим работы ОС Linux сгруппированы в зависимости от степени привелегированности доступа к аппаратным средствам: Kernel space и User space.

Использоваие многоуровневой архитектуры.

Разделение системы на уровни позволяет применять различные средства безопасности на различных уровнях.

В качестве примера: Модель OSI позволяет применять различные средства безопасности на каждом отдельном уровне.

Инкапсуляция.

Тут суть такая же как и в ООП - скрыть механизмы реализации функции за высокоуровнеными методами.

В качестве примера: API для доступа к данным лучше чем прямой доступ к ним.

Отказоустойчивость.

Принцип направленный на обеспечение доступности и целостности информации. Заключается в исключении единых точек отказа в системе. Достигается, как правило, резервированием.

В качестве примера: использование RAID, использование нескольких источников электропитания и т.д.

Виртуализация.

Вирутализация предоставляет возможности изолированных сред (песочниц) которые способствуют улучшению границ безопасности и позволяют отслеживать поведение вредоносных программ.

Так же, в ISO/IEC 19249:2017 определены 5 принципов проектирования:

-

Принцип наименьших привилегий

-

Минимизация поверхности атаки

-

Централизованная проверка параметров

-

Централизованные общие сервисы безопасности

-

Подготовка к обработке ошибок и исключений

Принцип наименьших привилегий.

Также известный как "need-to-know" в качестве ответа на вопрос "Кто имеет доступ к чему?". Принцип гласит о том, что необходимо предоставлять как можно меньше привелегий каждому пользователю системы, исходя из того, какие задачи он выполняет.

Например: Если работнику службы безопаности нужно только просматривать поступающие в организацию счета, ему не нужен доступ для их редактирования или удаления.

Принцип минимизации поверхности атаки.

Каждая система имеет уязвимости которые могут быть эксплуатированы злоумышленниками. Некоторые из уязвимостей известны и от них есть способы защиты, другие еще предстоит обнаружить. На защиту от последних и направлен данный принцип.

В качестве примера: Одним из пунктов хардеринга машины с Linux является отключение не используемых сервисов, закрытие неиспользуемых сетевых портов.

Принцип централизованной проверки параметров.

Огромное количество угроз связанно с недостаточной обработкой передаваемых в приложения параметров/данных. Некорректный ввод может привести к самым разным последствиям от DOS до RCE. Валидация входных данных перед передачей в приложение является крайне важным шагом к построению безопасных информационных систем. Учитывая количество различных систем, важно обеспечить наличие общих функций проверяющих параметры, которые бы позволяли проводить единый комплексный анализ этих функций на точность и полноту.

Принцип централизованных общих сервисов безопасности.

Принцип гласит о стремлении к централизованного управления всеми имеющимися средствами защиты.

Подготовка к обработке ошибок и исключений.

Ни одна система не застрахована от наличия ошибок. Системы должны быть организованны таким образом, чтобы позволять обнаруживать ошибки и исключения, сообщать о них и предпринимать автоматические действия либо для их устранения, либо для минимизации негативных последствий.

Доверие и безопасность.

С точки зрения доверия, имеются два модели обеспечения безопасности: "Trust but Verify" и "Zero Trust".

Trust but Verify.

Подход заключается в том, что всё должно подвергаться проверке в независимости от сущности или окружения (под сущностью следует понимать пользователя или устройство). Достигается такая проверка с помощью логирования и анализа этих логов на предмет наличия различных паттернов характеризующих не нормальную работу.

Zero Trust.

Модель с нулевым доверием рассматривает само доверие как угрозу. Исходя из этого и строится защита. Любая сущность считается нарушетелем, пока не докажет обратное. Если в других моделях сущности можно доверять исходя из различных индикаторов, например сущности расположенной во внутренней сети можно доверять (но проверять), то в Zero Trust сущности каждый раз нужно аутентифицироваться.

Одной из реализаций Zero Trust является микросегментация, в которой коммуникация между сегментами требует аутентификации. Ничто не мешает сделать каждое отдельное устройство отдельным сегментом, вопрос стоит лишь в балансе между удобством использования системы и её безопасности.

Уязвимость. Угроза. Риск.

Три основных понятия которые используются практически в любых областях информационной безопасности.

-

Уязвимость - слабое место в системе. Подверженность системы вредоносному воздействию.

-

Угроза - потенциальная или реальная опасность связанная с тем, что уязвимостью можно воспользоваться.

-

Риск - вероятность использования субъектом угрозы уязвимости системы для нарушения её нормальной работы.

В качестве примера: В квартире имеется очень ценный набор раритетных стаканов. Уязвимость этих стаканов заключается в тонкости стекла из которого они сделаны. Следовательно угрозой для таких стаканов будет не аккуратное обращение с ними, в результате которого они могут разбится. Перед тем как ставить такие стаканы на стол, нужно подумать о риске - вероятности того, что к концу вечера стаканов в наборе станет меньше чем было в начале.