Термины и определения

APT - Advanced Persistent Threat.

Организованная группа лиц (которая может управлятся в том числе государством) задачей которой является проведение кибератак в отношении организаций или целых стран

Digital forensics - цифровая криминалистика.

Направлена на изучение следов которые оставляют злоумышленники Из этих следов можно составить картину инцидента, а данные в последствии использовать для threat intellegence. Как правило, сведения берутся из следующих источников:

- Файловая система

- Содержимое оперативки

- Логи ОС и другого ПО

- Логи сетевого оборудования

CIA Triade - Confidetiality, Integrity, Availablity

Основная концепция ИБ в целом - поддержка информации в состоянии конфиденциальности, целостности и доступности. Интересно, что в англоязычной литературе существует "антагонист" - DAD - Disclosure, Alteration, Destruction. Не просто так названа триадой: утратив лишь одно из состояний информация не может считаться защищенной. Поэтому нет особого смысла пытаться защитить только одно из указанный свойств информации.

CSIRT (Computer Security Incident Response Team) - Группа реагирования на компьютерные инциденты

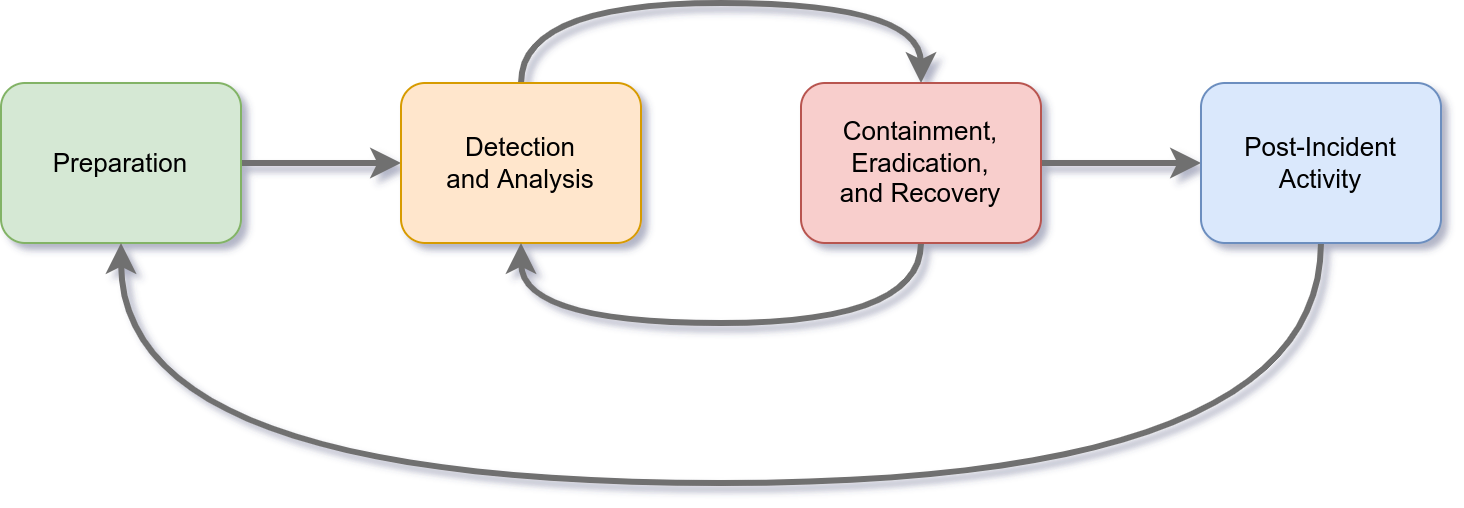

Подготовленная команда специалистов имеющих четкое представление о работе системы для максимально быстрого решения инцидента. Работу ребят можно разделить на шесть основных стадий:

- Preparation - Мероприятия направленные на получение ресурсов и плана по устранению конкретных инцидентов.

- Identification - Мероприятия направленные на идентификации угрозы

- Containment - Мероприятия по локализации угрозы для уменьшения вероятности воздействия на смежные системы

- Eradication - Мероприятия по устранению угрозы

- Recovery - Мероприятия по восстановлению исходного состояния/работоспособности системы

- Lessons Learned - Мероприятия по фиксированию сведений об инциденте. Принятие мер по недопущению повторного наступления.

Dot-dot-slash attack

Также известная как path traversal attack заключается в получении доступа к директориям вебсервера через указание в адресной строке адреса вида ../../../../etc/passwd.

Происходит это, как правило, из-за некорректной фильтрации пользовательского ввода, а также использование разработчиками веб приложения небезопасных функций.

Exploit - эксплойт.

Программный код способный эксплуатировать конкретную уязвимость объекта.

Incident responce - регирование на инциденты.

Представляет из себя план действий на случай того, что произошло.

Важная штука, так как наличие такого отработанного плана позволяет максимально быстро изолировать угрозу, искоренить её, в случае необходимости вернуть в исходное состояние поврежденные активы, сделать выводы на будущее путем корректировки плана.

Insecure Direct Object References (IDOR) (Небезопасные прямые ссылки на объекты) - уязвимость относящаяся к типу Broken access control уязвимостей.

Заключается в том, что пользователь получает доступ к объектам путем ввода значений в адресную строку браузера:

https://store.market.net/products/product?id=52

IAM - Identity and access managment

Обширный термин обозначающий процесс/политику/стратегию работы с учетными данными и предоставляемым им доступом. Составными частями IAM являются PAM и PIM

Payload - полезная нагрузка эксплойта

Так как эксплойт сам по себе не воздействует на систему должным образом, а лишь эксплуатирует уязвимость, необходим программный код который будет выполненять необходимые действия после эксплуатации уязвимости. Такой код и называется payload.

PIM - Priveleged identity managment

Управление предоставлением доступа. Набор правил используемый при принятии решения о предоставлении доступа к защищаемому ресурсу.

PAM - Privileged access managment

Управление уже предоставленным доступом. Набор правил используемый для контроля действий пользователей имеющих определенный доступ к защищаемому ресурсу.

PoLP - Principle of least privilegies

Принцип предоставления наименьших привилегий - одна из ключевых идей фигурирующая во многих методологиях организации ИБ. Смысл заключается в том, что пользователю ИС предоставляется минимальный доступ к информации/ИС, который необходим ему для выполнения его обязанностей.

RCE - Remote Code Execution - удаленное выполнение кода.

Техника позволяющая запустить неавторизованному пользователю на удаленном сервере произвольный программный код. Достигается путем реализации уязвимостей через передачу Payload со специальным кодом

ROE - Rules of Engagement - Правила проведения пентеста

Документ создаваемый на начальной стадии проведения тестирования. Соблюдение ROE является обязательной составляющей юридически корректно оформленного тестирования на проникновение.

ROE содержит в себе как минимум 3 обязательных раздела:

Permission* - Раздел документа в котором определяются явные юридические разрешения на выполнение задания.

-

Test scope - Раздел документа в котором оговариваются области в которых будет проводится тестирование.

-

Rules - Правила проведения тестирования. Описание разрешенных и запрещенных способов воздействия на систему/людей.

SOC - Security operation center

Часть Blue team команды отвечающая за мониторинг инфрастуктуры. На их плечах выявление, а иногда и первичное реагирование на:

-

уязвимости

-

нарушения политик ИБ

-

подозрительную активность

-

вторжения в сеть

SRI - Subresource integrity

Применяемый в веб приложениях механизм защиты от подмены загуржаемых из вне библиотек.

Threat intelegence - Осведомление об угрозах

Структурирование различных угроз для лучшего понимания вектора атак. Одна из задач ребят из SOC.

Для структурирования нужны данные, поэтому их собирают со всевозможных мест, далее собственно структурируют для получения картины о применяемых техниках, тактиках, процедурах, а потом на базе этих знаний корректируют системы защиты

Vulnerability - уязвимость

Проектировачный, логический, конструкционнй дефект/изъян объекта, который может привести к нарушению его функциональности, в том числе - раскрытию конфиденциальной информации и выполнению произвольного кода. Подробнее об уязвимостях можно почитать тут

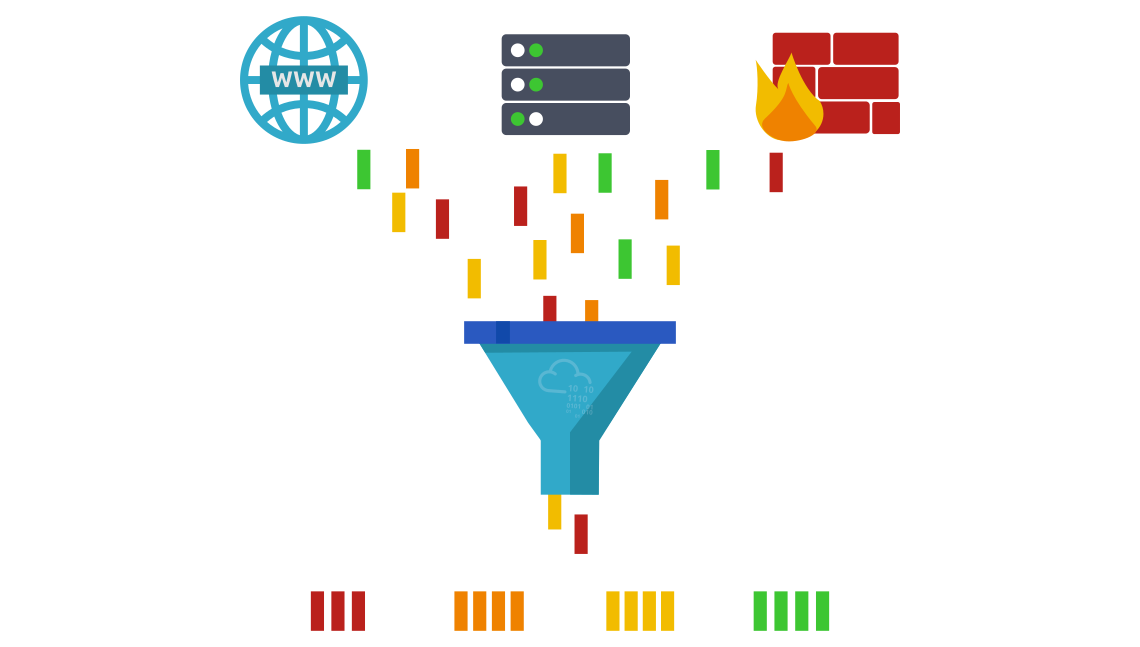

Web application firewall (FAW)

Тип файрвола для защиты веб сервера. Защищает сервер от типичных web атак. Позволяет обнаруживать чрезмерное количество запросов и принимать меры.

Наступательная безопасность

Деятельность направленная на выявление слабых мест в инфраструктуре.

Реализуется путем прямых атак которые через уязвимости, некорректную конфигурацию средств защиты, человеческий фактор. Специлисты которые практикуют подобные техники - penetrations testers, Red Team

Оборонительная безопасность

Как ни странно, противовес атакующим ☺ Основными задачами является:

-

Предотвращение вторжений

-

Выявление втрожений на ранней стадии, для принятия превентивных мер.

Достигается все это дело с помощью следующих базовых вещей:

-

Обучение и повышение осведомленности пользователей

-

Учет и контроль имеющихся ресурсов

-

Настройка и обслуживание firewall и IPS/IDS систем

-

Своевременная установка патчей

-

Мониторинг

Тактика

В терминах понятия MITRE ATT&CK, тактика это техническая (промежуточная) цель противника, достижение которой приблизит его к основной цели.

Техника

В терминах понятия MITRE ATT&CK, техника это способ с помощью которой будет проведена тактика.

Процедура

В терминах понятия MITRE ATT&CK, процедура это один из способов применения конкретной техники.