Управление рисками. Определения и методологии.

Терминология

Перед определением терминов, небольшой пример об управлении рисками из повседневной жизни.

Появилось желание попить кофе за компом. По дороге от кофемашины до стола, возникла мысль: "Как быть, если вдруг кофе прольётся на клавиатуру? Как обезопасить себя от такой ситуации?"

Решений не много, рассматриваются следующие варианты:

1. Нужно пить кофе не за рабочим столом. В таком случае кофе точно не прольётся на клавиатуру.

2. Пить кофе за рабочим столом и работать дальше понимая, что кофе может пролится и испортить клавиатуру. Быть готовым к тому, что если такое произойдет нужно будет нести клавиатуру в ремонт, или же покупать новую.

3. Без кофе работа не идёт вообще никак. И без клавиатуры тоже работать не получится. Перед тем как пить кофе, была куплена специальная защиты для клавиатуры, или же вообще специальная влагостойкая клавиатура. Теперь можно пить кофе и не боятся вероятных последствий.

В этом банальном примере кроется основа работы с реагированием на риски:

-

Не пить кофе за столом - предотвращение риска

-

Пить кофе за столом с полным пониманием того, к чему это может привести - принятие риска

-

Защита клавиатуры - сокращение риска

Управление рисками, так же как и моделирование угроз, связано с понятиями "Угроза", "Уязвимость", "Риск". Описание этих терминов приведено тут.

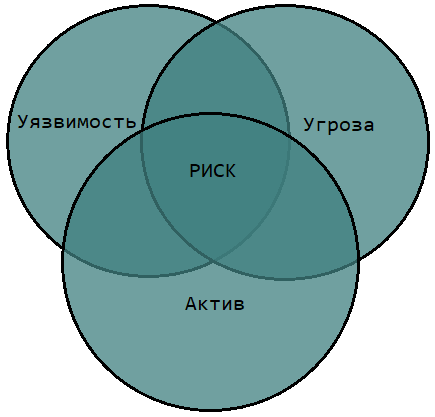

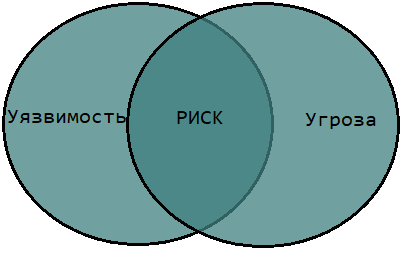

В качестве наглядного определения риска, следующие схематичные определения:

или в более общем случае:

Изображенный на схемах Актив - это ценный ресурс или компонент (материальный или нематериальный) который нужен для достижения целей бизнеса

Управление рисками

Управление рисками - процесс идентификации, оценки, реагирования и снижения рисков до приемлемых уровней.

Управление рисками включает в себя идентификацию потенциальных рисков, оценку их вероятности, подбор и принятие мер по снижению рисоков, а также мониторинг и оценка эффективности принятых мер.

Методологии управления рисками

Существуют следующие фреймфорки для управления рисками:

-

NIST SP 800-30 - Включает в себя идентификацию и оценку рисков на основе вероятности и последствий их возникновения, а также разработку плана реагирования на них.

-

Facilitated Risk Analysis Proccess (FRAP) - Создан для совместного подхода к анализу рисков руководством организации

-

Opetationally Critical Threat, Asset and Vulnerability Evaluation (OCTAVE) - Методология управления рисками фокусирующаяся на идентификации и приоритизации активов по степени их критичности для бизнеса.

-

Failure Modes and Effect Analysis (FMEA) - Методология которая обычно используется в промышленности. Направлена на идентификацию потенциальных нештатных ситуаций в работе оборудования с дальнейшим анализом возможных последствий таких ситуаций и вероятностью их проявления.

NIST SP 800-30

В соответствии c NIST SP 800-30 процесс управления рисками состоит из следующих шагов:

-

Определение контекста риска

-

Оценка риска

-

Реагирование на риск

-

Мониторинг риска

Далее подробнее о каждом этапе:

Контекст риска

Определение контекста риска - первый этап на котором определяются следующие параметры:

-

Допущения о рисках - Предположения об угрозах и уязвимостях, вероятности их возникновения и последствий от их возникновения.

-

Ограничения в работе с рисками - Определение того, что будет являтся ограничением при оценке, реагировании и мониторинге рисков

-

Определение толерантности к риску - Определения допустимых уровней риска.

-

Приоритеты и компромиссы - Определение высокоприоритетных бизнес функций и компромиссов между различными типами рисков.

Пример:

Рассмотрим ситуацию о том, что нужно занятся управлением риска похищения данных в компании оказывающей бухгалтерские услуги.

Допущение: Факт того, что компания занимается обработкой финансовых данных приводит к тому, что имеется риск похищения данных о клиентах. В случае не принятия мер снижающих риск последствия для компании будут катастрофическими.

Ограничения: Основным ограничением по работе с риском является бюджет. Защита данных требует приобретения различных средств защиты (и найм персонала для работы с ним) и проведения обучения в области ИБ.

Толерантность к риску: Исходя из допущений, толерантность к риску похищения данных о клиентах равна нулю

Приоритеты и Компромиссы: Приоритетом является поддержка репутации компании как надежного партнёра который может обеспечить конфиденциальность и целостность вверенной ему информации.

Оценка (анализ) риска.

Вторая часть управления рисками - их оценка. Цель оценки рисков в определении следующего:

-

Уязвимости - С какими уязвимостями придётся иметь дело?

-

Угрозы - Какие из них актуальны для имеющихся уязвимостей и требуют рассмотрения?

-

Вероятность - Какова вероятность реализации угроз?

-

Воздействие - Какими будут последствия рееализации угроз?

Для оценки рисков используется два подхода: качественный и количественный.

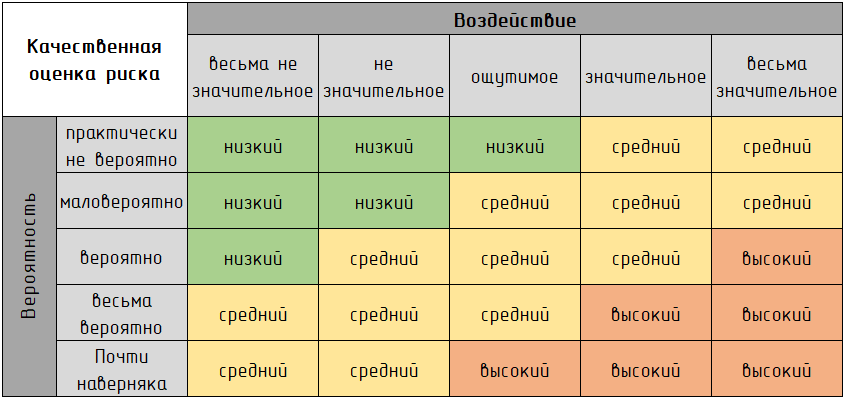

Качественная оценка риска

Для расчёта используются качественные характеристики риска: возможность и воздействие:

Количественная оценка риска

Вычисляется с помощью не сложных формул. В результате получается "стоимость" реализации риска для конкретного актива в год.

SLE (Single Loss Expectancy) - Ожидание единичного убытка который возникнет при реализации угрозы актива:

SLE = СтоимостьАктива х EF, где:

- EF (Expouse Facror) - процент потерь актива при реализации угрозы.

ALE (Annualised Loss Expectancy) - Ожидание годового убытка при реализации угрозы актива.

Эта цифра будет необходима для вычисления оправданности реализации мер уменьшения риска.

ALE = SLE x ARO, где:

- ARO (Annualised Rate of Occurrence) - ожидание количества реализаций угрозы в год. Значение это, выбирается исходя из опыта, справочной информации. Почитать подробнее можно, например, тут

Реагирование на риск

Третья составляющая управления рисками - реагирование на риски. Как было написано в примере с кофе и клавиатурой, существуют следующую способы реагирования на риски:

-

Избежание риска

-

Передача риска

-

Уменьшение риска

-

Принятие риска

Выбор способа реагирования непосредственно зависит от проведенной оценки риска. В частности от вероятности его появления и стоимости реализации защитных мер.

Избежание риска

Это решение о пересмотре и отказе от процессов которые влекут за собой риск.

Например, решение о запрете выхода в Интернет способно устранить все угрозы которые распространяются таким способом.

Передача риска

Решение о страховании есть ни что иное как передача риска. Применимо, например, в случае принятии решения о том, что стоимость обработки риска слишком высока.

Уменьшение риска

Это инвестиции в контрмеры которые уменьшат риск до приемлемого уровня.

Например для уменьшения риска заражения вредоносным ПО, приобретается АВЗ.

Принятие риска

Иногда, зная что риск существует, зная о его последсвиях, его нужно просто принять. Делается это в случае низкой вероятности его появления и(или) малого воздействия на актив, в случае если стоимость контрмер выше возможных убытков, в случае стратегического решения. Если риск принимается, он обязательно должен быть включен в бюджет.

Важно подчеркнуть, что в реагировании на риск нет способа "Игнорировать риск". Принятие риска - не является игнорированием. Перед принятием с ним обязательно проводится работа.

Реагирование и количественный анализ риска

Проведение количественного анализа риска может помочь в выборе способа реагирования на него. Реализация защитных мер не будет иметь смысла, если стоимость реализации таких мер выше чем стоимость ожидаемых убытков. Следовательно:

ЦенностьЗащитныхМер = ALE_доЗащиты - ALE_послеЗащиты + СтоимостьЗащиты

ALE_доЗащиты было посчитано на этапе количественного анализа.

ALE_послеЗащиты нужно будет пересчитать с поправкой на ARO_послеЗащиты и SLE_послеЗащиты

Пример расчёта:

Имеется ноутбук с угрозой заражения шифровальщиком. Необходимо расчитать оправданость закупки EDR решения способного защитить от такого вида угроз.

1. Считаем SLE_доЗащиты:

Оценим стоимость актива в 1 000 000 р.:

-

Стоимость ноутбука - 100 000 р.

-

Стоимость данных хранящихся на ноутбуке в 900 000 р.

Процент потерь актива в таком случае составит 90%. Тогда:

SLE = СтоимостьАктива х EF = 1 000 000 x 0,9 = 900 000 р.

2. Считаем ALE_доЗащиты:

Предположим, что каждый рабочий компьютер может быть заражён шифровальщиком 1 раз в 5 лет. Тогда:

ALE = SLE x ARO = 900000 x 0,2 = 180 000 р.

3. Считаем стоимость реализации защитных мер.

Покупка EDR не изменит процент потерь актива, в случае реализации угрозы, следовательно:

SLE_послеЗащиты = SLE_доЗащиты = 900 000 р.

В то же время, покупка EDR существенно уменьшит количество реализаций угрозы в год (ARO). Предположим, что:

ARO_послеЗащиты = 0,05

Тогда:

ALE_послеЗащиты = SLE_послеЗащиты x ARO_послеЗащиты = 900000 x 0,05 = 45 000 р.

4. Наконец считаем ЦенностьЗащитныхМер учитывая стоимость EDR в 3000 р. в год:

ЦенностьЗащитныхМер = ALE_доЗащиты - ALE_послеЗащиты + СтоимостьЗащиты = 180000 - 45000 + 3000 = 132 000 р.

Исходя из того, что значение ЦенностьЗащитныхМер > 0, делается заключение о том, что выбранная защитная мера выгодна с точки зрения бизнеса.

Другими словами:

покупка EDR за 3000 р. в год, позволит сэкономить компании 132 000 р. ежегодно.

Мониторинг риска

Риск оценён, выбраны способы реагирования, следует занятся мониторингом риска. Делать это нужно по следующим причинам:

-

Поиск и добавление новых рисков

-

Устранение рисков которые перестали быть релевантными

-

Переоценка существующих рисков

Для мониторинга рисков, нужно сосредоточится на следующем:

Эффективность применения выбранных мер реагирования

Сегодня выбранная мера уменьшает риск, завтра, она, по различным причинам, станет работать плохо, хуже или вообще начнет вредить, потому что произошли изменения в самом бизнесе. Следовательно мониторить нужно:

-

изменения в информационных системах

-

изменения в бизнес процессах

Мониторинг НПА регуляторов

Быть в курсе актуальных НПА регуляторов нужно не только в рамках мониторинга рисков, но и во многих других сферах деятельности бизнеса. Новые НПА могут порождать новые риски или изменять уже существующие.